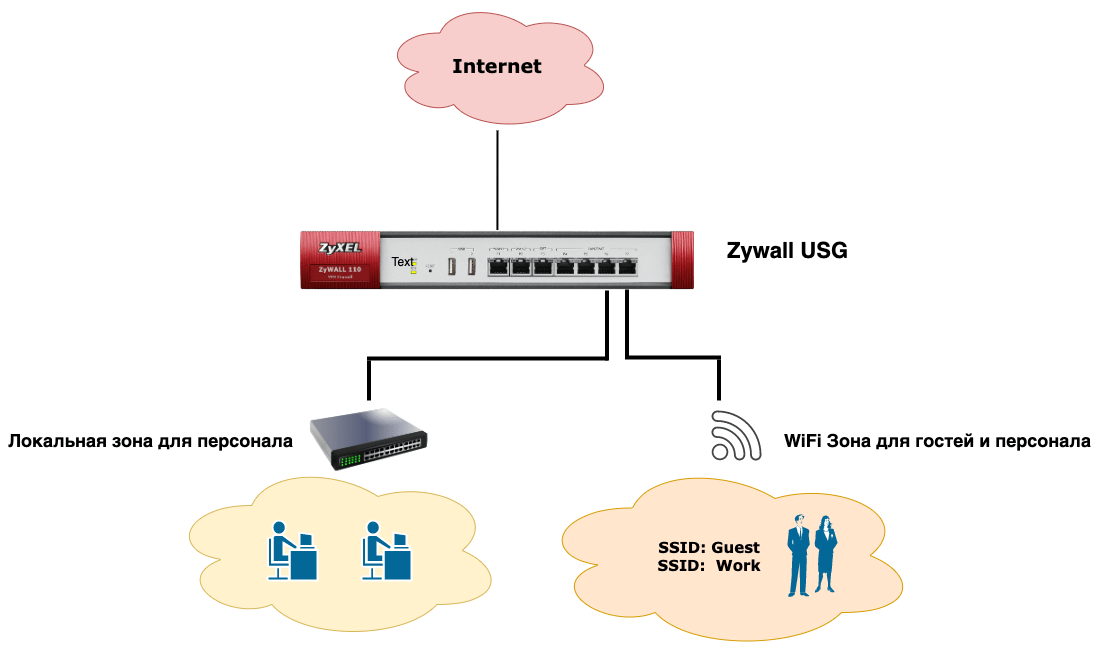

Разделение публичной и закрытой Wi-Fi сети с помощью VLAN на шлюзе безопасности Zyxel серии ZyWALL USG

В очень распространённых ситуациях на шлюзах ZyWALL USG нужно разделить гостевую и рабочую Wi-Fi сеть с помощью VLAN.

Под гостевой сетью подразумевается открытая Wi-Fi сеть с доступом только в Интернет.

Под рабочей сетью подразумевается закрытая безопасная Wi-Fi сеть с доступом к локальным ресурсам и Интернету.

К примеру гостям нужно организовать доступ только в Интернет, а рабочему персоналу – к локальным ресурсам сети и доступом в Интернет.

Для такой настройки необходим сам шлюз ZyWALL USG, который может работать с VLAN, и точка доступа, поддерживающая VLAN.

Настройка VLAN

Для настройки Ethernet-интерфейсов перейдите в меню Сonfiguration > Network > Interface > Ethernet

Будут задействованы следующие интерфейсы:

wan1 – внешний интерфейс, который получает IP-адрес от интернет-провайдера по DHCP. dmz – интерфейс для подключения точки доступа Wi-Fi. На нем будут настроены VLAN. На данный интерфейс будет приходить только легированный трафик, для этого укажем в настройках IP-адреса 0.0.0.0. lan1 – интерфейс для подключения хостов рабочей сети.

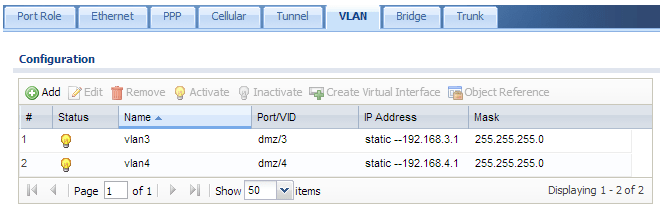

Для настройки VLAN перейдите в Сonfiguration > Network > Interface > VLAN.

В данному случае

vlan3 - для сотрудников ( IP 192.168.3.1/24 ) vlan4 - для гостей ( IP 192.168.4.1/24 )

Оба VLAN настроены на интерфейсе dmz

На интерфейсе vlan3 для сотрудников укажите следующие параметры как на скриншоте:

Zone: LAN1, зона, к которой будет привязан интерфейс vlan3 Base Port: порт dmz VLAN ID: 3 IP Address: для vlan3 укажите 192.168.3.1/24 DHCP Setting: настройка DHCP для vlan3

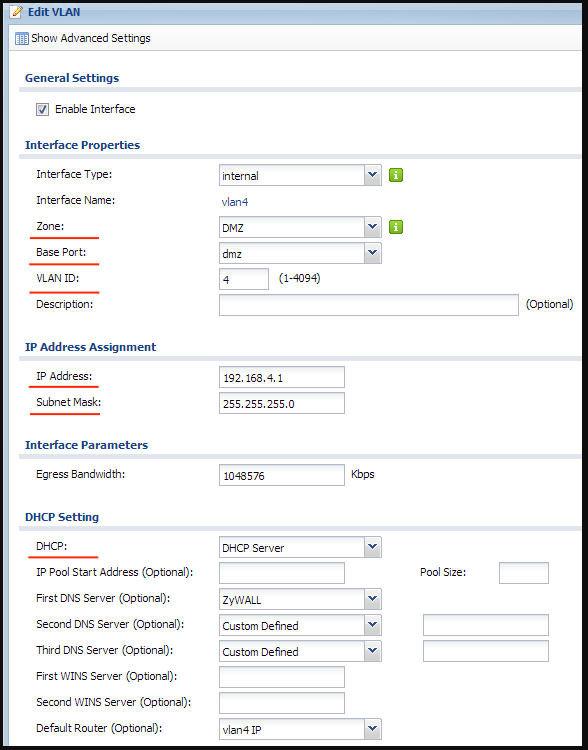

Так же укажите соответсвующие параметры для гостевого интерфейса vlan4.

В данном случае для vlan4 будет:

Zone: DMZ, зона, к которой будет привязан интерфейс vlan4 Base Port: порт dmz VLAN ID: 4 IP Address: для vlan4 192.168.4.1/24 DHCP Setting: настройка DHCP для vlan4

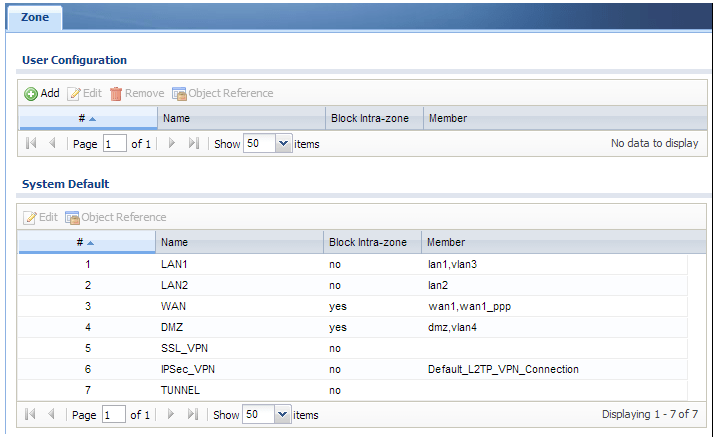

Настройка Zone и Firewall

Для настройки Zone перейдите в Configuration > Network > Zone. В данной инструкции использовались предустановленные зоны.

Зоны используются в качестве определения направлений при настройке правил Firewall и сервисов Anti-X.

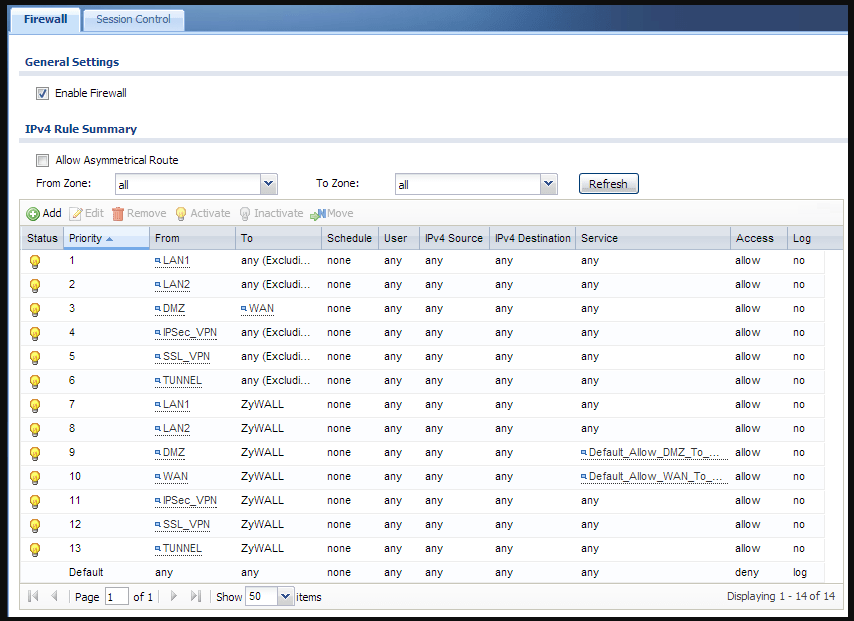

Далее перейдите в раздел Configuration > Firewall.

Для данной схемы практически используются правила Firewall по умолчанию.

Правило #1 – разрешает обращение сотрудников на все интерфейсы устройств без каких-либо ограничений.

From: зона LAN1 (туда входят интерфейсы рабочей сети lan1 и vlan3) To: Any – разрешить передачу трафика Access - allow

Правило #3 – разрешает отправлять любой трафик в интернет из зоны DMZ в зону WAN.

From: зона DMZ (туда входит интерфейс гостевой сети vlan4 ) To: WAN

Правило #7 – разрешает передачу трафика из зоны LAN1 в зону ZyWall (зона, описывающая трафик на любые интерфейсы устройства). Это правило разрешает сотрудникам в рабочей сети направлять любой трафик на интерфейсы устройства.

From: LAN1 To: Zywall

Правило #9 – разрешает доступ из зоны DMZ в зону Zywall для определенных сервисов. По умолчанию входит набор стандартных сервисов, таких как разрешения DNS запросов и NetBIOS. При необходимости Вы можете их изменить.

From: DMZ ( туда входит интерфейс гостевой сети vlan4 ) To: Zywall Service: Default_Allow_DMZ_To_ZyWALL

Default – Правило запрещает всё, кроме того, что было разрешено выше.