Фильтрация рандомизированных MAC-адресов Wi-Fi Магнитом

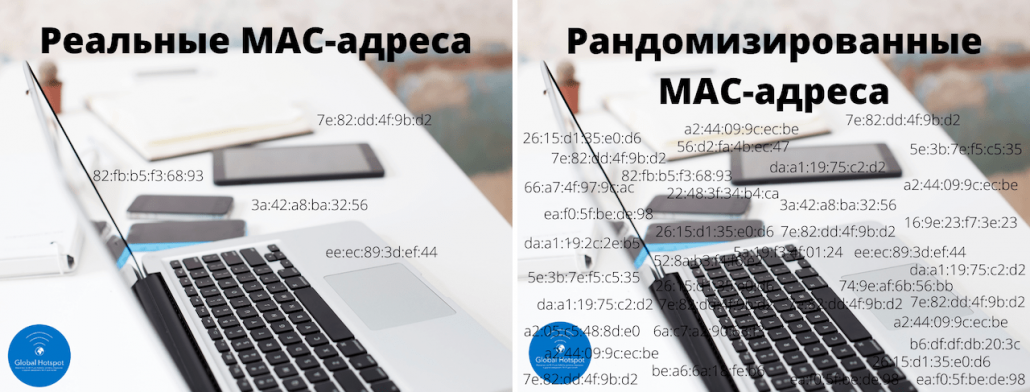

Телефоны, ноутбуки, плашеты в поисках знакомой Wi-Fi сети рассылают широковещательные запросы. Эти запросы посылаются с использованием реального MAC-адреса Wi-Fi адаптера телефона, который легко перехватить. Для защиты устройства от отслеживания в Wi-Fi сети применяется рандомизация MAC-адреса. То есть устройство подделывает MAC-адрес путем случайного набора цифр и букв. Подделка MAC-адреса осуществляется определенным образом так, чтобы ложный MAC-адрес никогда не совпал с реальным MAC-адресом ни одного из производителей оборудования.

Большинство современных устройств подделывают свой MAC-адрес в целях безопасности, т.к. его легко перехватить.

Wi-Fi радар сканирует все каналы и собирает все MAC-адреса. Большая часть MAC-адресов является ложными, т.е. рандомизированными. Каждое устройство генерит большое количество рандомизированных MAC-адресов. Поэтому если просто сканировать радио каналы, то процент настоящих устройств будет очень малым: 1-5% от общей массы.

Каждое устройство в среднем раз в минуту отправляет пакет с MAC-адресом в поиске Wi-Fi сети. При этом оно подделывает собственный MAC-адрес в целях безопасности. Отношение ложных MAC-адресов к реальным составляет в среднем 10:1, т.е. реальных адресов в 10 раз меньше.

95-99% MAC-адресов в радио среде являются ложными, т.е. рандомизированными.

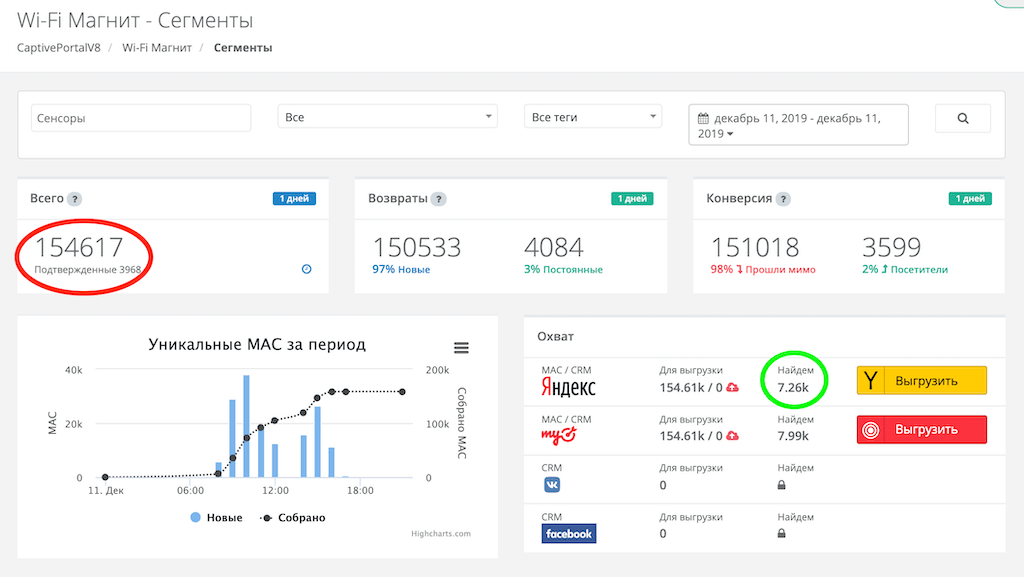

Смотрите на результат сбора MAC-адресов на конференции по бизнесу. Подтвержденных (реальных) MAC-адресов гораздо меньше, но при этом итоговый охват посетителей близок к реальному количеству людей.

Необходимо фильтровать настоящие MAC-адреса телефонов, ноутбуков и прочих устройств. Наш Wi-Fi Магнит умеет узнавать настоящие MAC-адреса устройств. Он отправляет служебный пакет и ждет ответа устройства. Таким образом качество аудитории вырастает в разы.

Наш метод сбора настоящих MAC-адресов является коммерческой тайной, поэтому мы никому его не рассказываем. Наш метод позволяет выявить реальные MAC-адреса с точностью 97%. Для распознавания Подтвержденных MAC-адресов мы используем недокументированные возможности стека протоколов 802.11, не нарушающие законодательство РФ и не мешающие работе беспроводных сетей. А чтобы не потерять оставшиеся 3% MAC-адресов мы рекомендуем выгружать в Яндекс и myTarget все собранные MAC-адреса, а эти рекламные площадки уже сами отфильтруют ненужные адреса.

Наш Wi-Fi Магнит умеет узнавать настоящие MAC-адреса устройств. Он отправляет служебный пакет и ждет ответа устройства. Таким образом качество аудитории вырастает в разы.

Наш Wi-Fi Магнит оценивает обстановку вокруг себя и учится использовать окружающие публичные Wi-Fi сети для сбора МАС-адресов, но без подделки известных сетей. Чем дольше магнит находится на точке, тем точнее он определяет МАС-адреса.

Новые устройства используют статичную рандомизацию МАС-адреса в рамках одной Wi-Fi сети. Т.е. для “сети 1” – “МАС-адрес 1”, для “сети 2” – “МАС-адрес 2” и т.д. И все эти МАС-адреса являются ложными. Но установленные на устройстве некоторые приложения собирают не только фактический реальный МАС-адрес устройства, на котором они установлены, но и МАС-адрес интерфейса в рамках текущего сетевого соединения, т.е. те самые статические рандомизированные МАС-адреса. Таким образом рекламная система собирает данные о фактических, рандомизированных МАС-адресах и рекламном идентификаторе клиента. Поэтому при выгрузке МАС-адресов в рекламные системы эти рандомизированные статические МАС-адреса будут сопоставлены с рекламным идентификатором клиента.

Метод ложной точки доступа Wi-Fi (знакомой сети),

который используют другие компании

Недобросовестные поставщики аналогичных услуг по сбору MAC-адресов используют метод ложной точки доступа Wi-Fi для выявления реальных MAC-адресов (karma attack). Они подделывают несколько популярных SSID, к которым происходит автоподключение устройств. Например, могут подделать название Wi-Fi сети в метро MT_free или вашу домашнюю сеть.

Такой метод мешает хорошей работе Wi-Fi сетей вокруг. Устройство увидит знакомую сеть, будет пытаться получить адрес по DHCP и засветит реальный MAC-адрес. Подключиться, конечно, оно не сможет, ведь сети-то нет. У вас будет периодически пропадать сеть и доступ в Интернет, когда устройство будет пытаться подключиться к “уже знакомой” фейковой сети. И все это будет происходит совершенно незаметно для вас.

Кроме того, использование этого метода может повлечь за собой ответственность согласно ст. 273 “Создание, использование и распространение вредоносных программ для ЭВМ”, ст. 274 УК РФ “Нарушение правил эксплуатации ЭВМ, системы ЭВМ или их сети”.

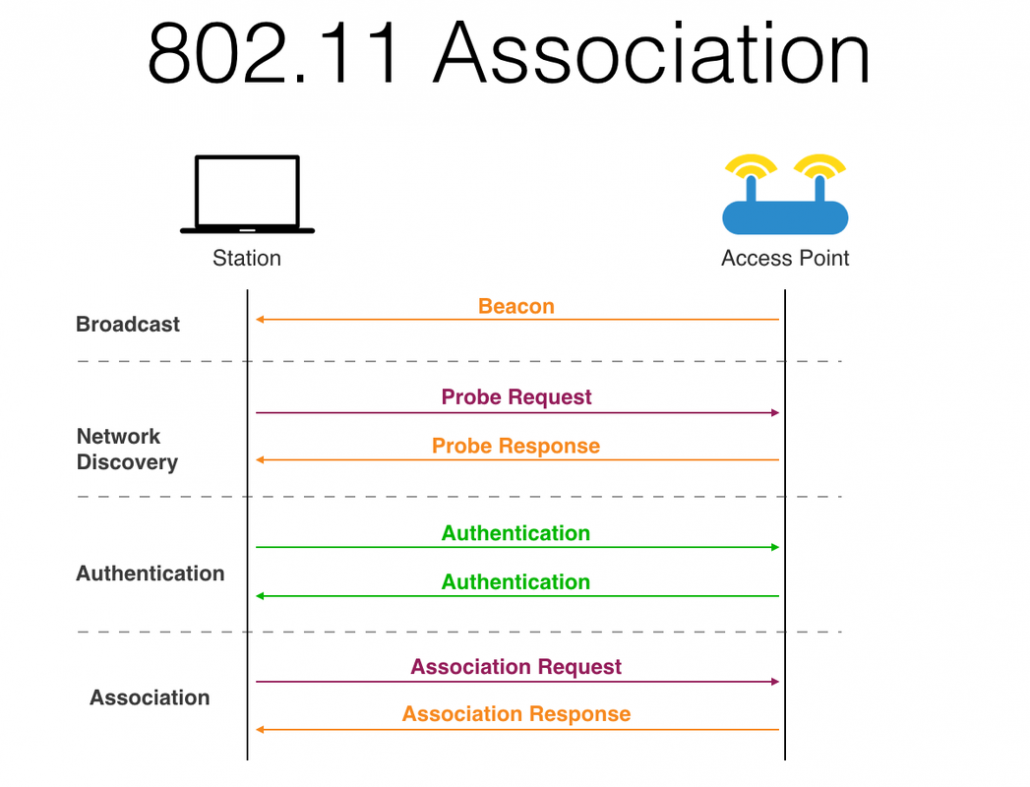

Карма выделяется тем, что основана не на уязвимостях ПО точек доступа или клиентов, а на особенностях повсеместно используемого стандарта 802.11, а точнее — на особенностях работы его протокола аутентификации. Для полного понимания устройства Кармы далее будет подробно рассмотрен сам процесс аутентификации. Читатели, знакомые с этим процессом, могут спокойно пропустить эту часть.

Чтобы объявить о своем присутствии, Access Point (точка доступа, далее — AP) транслирует так называемые Beacon-фреймы — пакеты, содержащие SSID точки доступа (т.е её идентификатор, название сети), поддерживаемые скорости передачи данных и тип шифрования, который использует эта беспроводная сеть.

Пользователь находит беспроводные сети посредством прослушивания пакетов в поисках Beacon-фреймов от окружающих его AP или самостоятельно рассылая к точкам доступа из своего списка предпочитаемых сетей Probe request-фреймы — пакеты, состоящие из SSID, который ищет пользователь, а также скорости передачи данных, которые поддерживает устройство пользователя. SSID может быть пустой строкой, указывающей на то, что это Null probe request (запрос, адресованный всем точкам доступа независимо от SSID).

AP отвечают на Probe request, содержащие их SSID, а также на Null probe request с помощью Probe Response пакетов. Probe Response содержит данные, идентичные данным в Beacon-фреймах: SSID, поддерживаемые скорости передачи данных и наличие шифрования.

Если беспроводная сеть использует шифрование, устройство пользователя должно пройти аутентификацию перед подключением. Этот процесс происходит через Authentication-фреймы. Если устройство пользователя уже прошло аутентификацию или же сеть ее не требует, устройство отправит точке доступа Association Request, на который AP отвечает Association Response-фреймом. После этого пользователь может работать в этой беспроводной сети.

Мы настоятельно не рекомендуем пользоваться услугами таких недобросовестных поставщиков, т.к. это грозит вам штрафами или даже уголовным делом. Мы используем только законные методы сбора и фильтрации MAC-адресов.